Giải pháp

Hướng dẫn cài đặt cấu hình Agentless VPN trên firewall Fortigate

Bạn đã nghe đến Agentless VPN chưa? Trong phần dưới đây, mình sẽ trình bày cách hoạt động cũng như cách cài đặt trên firewall Fortigate.

Nội dung chính của bài viết

Tổng quan về Agentless VPN trên Fortigate

Bắt đầu từ FortiOS 7.6, Fortinet đã chính thức loại bỏ SSL VPN và thay thế bằng Agentless VPN. Do đó, trên các thiết bị firewall mới cài đặt firmware 7.6.3 hoặc cao hơn, bạn sẽ không còn thấy tùy chọn cấu hình SSL VPN trong giao diện quản trị.

Trong trường hợp hệ thống đang dùng SSL VPN và được nâng cấp lên phiên bản 7.6.3+, toàn bộ cấu hình liên quan đến SSL Tunnel sẽ bị xóa bỏ và không thể sử dụng được nữa.

Các dòng firewall vật lý hoặc ảo hóa có RAM dưới 2GB (ví dụ: 40F, 60F, 30G, 50G) sẽ không còn hỗ trợ SSL VPN cũng như Agentless VPN kể từ phiên bản FortiOS 7.6.0.

Riêng với một số dòng G-series mới như 30G và 50G, SSL VPN đã bị loại bỏ hoàn toàn ngay cả ở các firmware cũ. Vì vậy, nếu trên thiết bị của bạn không thấy menu cấu hình SSL VPN, nguyên nhân có thể do hạn chế phần cứng hoặc phiên bản hệ điều hành không còn hỗ trợ. Trong trường hợp này, người dùng chỉ có thể lựa chọn:

-

FortiClient IPSec VPN để thay thế.

-

Hoặc Agentless VPN – giải pháp VPN không cần cài client.

-

Nếu vẫn muốn tiếp tục dùng SSL VPN, bắt buộc phải hạ cấp về firmware thấp hơn.

Về cách thức hoạt động:

-

SSL VPN trước đây có 2 chế độ:

-

Web Mode: truy cập qua trình duyệt vào IP VPN để dùng các dịch vụ được khai báo sẵn.

-

Tunnel Mode: yêu cầu cài phần mềm FortiClient để kết nối.

-

-

Agentless VPN trong các bản mới hoạt động gần giống với Web Mode, cho phép đăng nhập qua web portal và sử dụng tài nguyên đã được cấu hình.

-

Còn nhu cầu thay thế cho Tunnel Mode sẽ do IPSec VPN đảm nhận.

| Tiêu chí | SSL VPN (Web Mode) | SSL VPN (Tunnel Mode) | Agentless VPN | IPSec VPN |

|---|---|---|---|---|

| Cách truy cập | Trình duyệt web, đăng nhập IP VPN | Phần mềm FortiClient | Trình duyệt web (giống Web Mode) | Phần mềm FortiClient (hoặc client IPSec khác) |

| Cần cài phần mềm | Không | Có | Không | Có |

| Phạm vi truy cập | Chỉ các dịch vụ/ứng dụng đã cấu hình sẵn | Toàn bộ mạng LAN | Các dịch vụ/ứng dụng định sẵn (qua web portal) | Toàn bộ mạng LAN |

| Tính khả dụng trên FortiOS 7.6+ | Không còn hỗ trợ | Không còn hỗ trợ | Có (thay thế Web Mode) | Có |

| Khi nào nên dùng | Truy cập nhanh 1 số ứng dụng | Cần full access LAN nhưng qua SSL | Muốn truy cập dịch vụ nội bộ mà không cài client | Cần kết nối toàn diện, ổn định vào LAN |

Agentless VPN là lựa chọn phù hợp khi cần một giải pháp VPN không yêu cầu cài đặt phần mềm trên máy trạm. Người dùng chỉ việc truy cập vào địa chỉ IP của firewall, đăng nhập bằng tài khoản được cấp là có thể sử dụng ngay. Ưu điểm khác là quản trị viên có thể kiểm soát chính xác dịch vụ và tài nguyên nào được phép truy cập.

Trong trường hợp cần mở rộng quyền truy cập cho người dùng tới toàn bộ hệ thống mạng LAN, giải pháp thay thế sẽ là IPSec VPN.

Ở phần tiếp theo, mình sẽ hướng dẫn chi tiết cách cấu hình Agentless VPN trên Fortigate.

Cấu hình tài khoản VPN

Bước đầu tiên trong quá trình cấu hình là tạo tài khoản người dùng (Users) và nhóm người dùng (User Groups) dành cho VPN.

-

User: dùng để đăng nhập vào VPN.

-

User Group: giúp gom các tài khoản có cùng quyền hạn, nhờ đó khi tạo policy hoặc cấu hình VPN, bạn chỉ cần gán theo nhóm thay vì phải thêm từng user riêng lẻ.

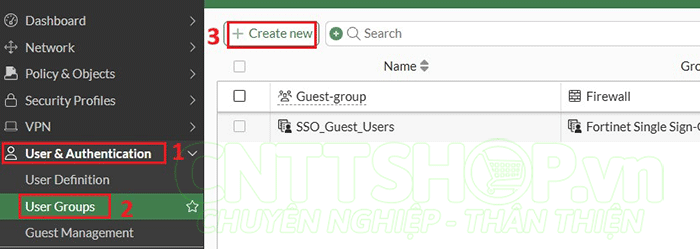

Để thực hiện, vào menu User & Authentication → User Groups, sau đó chọn Create New để tạo một nhóm mới.

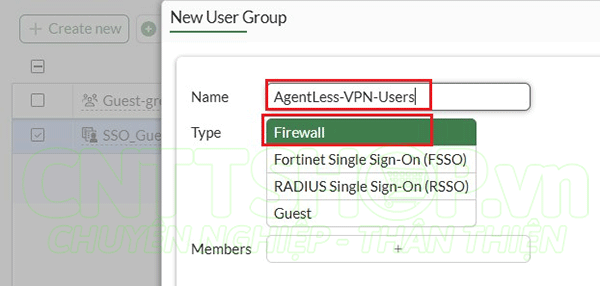

Tiếp theo, khai báo thông tin cho User Group:

-

Name: đặt tên nhóm, ví dụ AgentLess-VPN-Users để dễ phân biệt với các dịch vụ khác.

-

Type: chọn Firewall nếu sử dụng user nội bộ trên thiết bị; ngoài ra cũng có thể chọn Radius, LDAP… nhưng cần cấu hình trước khi dùng.

-

Members: tạm thời để trống, các tài khoản user sẽ được thêm vào sau.

Hoàn tất bằng cách nhấn OK để lưu nhóm.

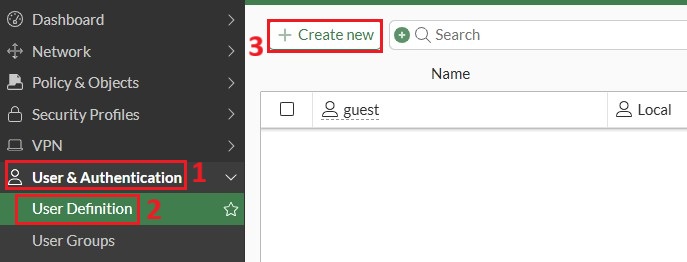

Tiếp tục, truy cập vào User & Authentication → User Definition, sau đó nhấn Create New để khởi tạo một tài khoản VPN mới.

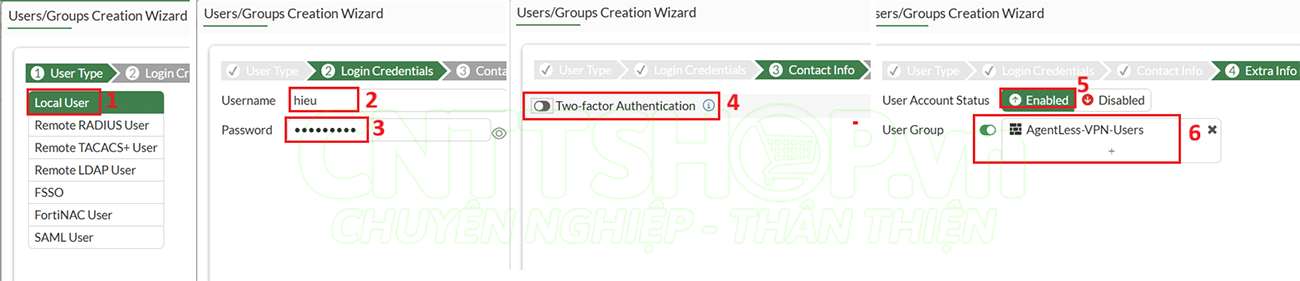

Khi tạo VPN User, bạn cần điền các thông tin sau:

-

Type: chọn Local User nếu dùng tài khoản nội bộ, hoặc Radius / LDAP / TACACS nếu xác thực tập trung. Sau đó bấm Next.

-

Login Credentials: nhập tên đăng nhập và mật khẩu cho tài khoản, rồi chọn Next.

-

Two-Factor Authentication: Fortigate chỉ hỗ trợ xác thực bằng FortiToken (dạng thiết bị phần cứng hoặc license cloud). Nếu không sử dụng, hãy tắt tùy chọn này.

-

Extra Info: bật Enable User Group và gán tài khoản này vào nhóm AgentLess-VPN-Users đã tạo trước đó.

Cuối cùng nhấn Submit để hoàn tất việc tạo user.

Bạn có thể tạo riêng tài khoản cho từng người dùng, sau đó đưa tất cả các user đó vào nhóm AgentLess-VPN-Users nếu họ cùng áp dụng một chính sách bảo mật.

Enable Agentless VPN trên Fortigate

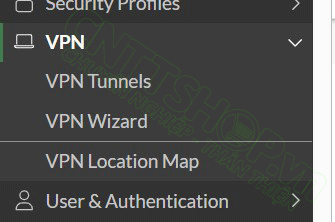

Trong cấu hình mặc định, từ phiên bản FortiOS 7.6 trở lên, khi truy cập vào menu VPN, bạn sẽ chỉ thấy tùy chọn thiết lập IPSec VPN.

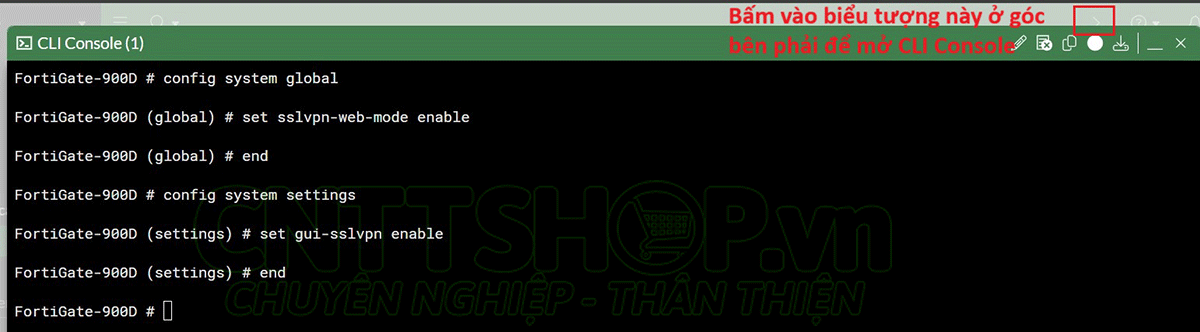

Để cấu hình Agentless VPN thì chúng ta sẽ cần phải bật trong giao diện dòng lệnh.

| FortiGate-900D # config system global FortiGate-900D (global) # set sslvpn-web-mode enable FortiGate-900D (global) # end FortiGate-900D # config system settings FortiGate-900D (settings) # set gui-sslvpn enable FortiGate-900D (settings) # end FortiGate-900D # |

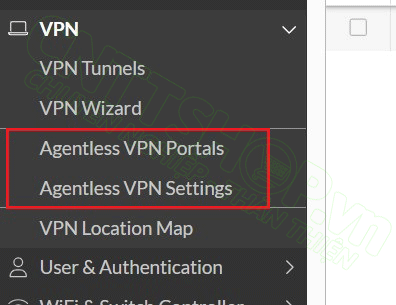

Sau khi kích hoạt, trong menu VPN sẽ xuất hiện thêm 2 mục con dành cho Agentless VPN. Cách cấu hình và sử dụng gần như tương tự SSL VPN Web mode, nên bạn sẽ thấy quen thuộc và dễ thao tác.

Cấu hình Agentless VPN

Trước tiên, truy cập vào Agentless VPN Portals.

Tại đây sẽ có sẵn một số portal mặc định tương tự như SSL VPN, nhưng tất cả đều chỉ hỗ trợ web mode chứ không có tunnel mode. Các portal này có giao diện cấu hình giống nhau, bạn có thể chỉnh sửa hoặc tạo mới để tùy biến theo dịch vụ cần dùng. Trong ví dụ này, mình sẽ chỉnh sửa portal web-access mặc định.

Ngoài ra, tùy chọn Limit Users to One Agentless VPN Connection at a Time mặc định ở trạng thái tắt. Nếu bật, mỗi tài khoản chỉ đăng nhập được từ một thiết bị duy nhất. Khi đăng nhập từ máy khác, hệ thống sẽ báo lỗi. Với tài khoản dùng chung, nên để tùy chọn này tắt, còn nếu mỗi người có tài khoản riêng thì khuyến nghị bật để tăng tính bảo mật.

Phía dưới có mục Predefined Bookmarks, nơi bạn có thể tạo sẵn các liên kết để người dùng VPN truy cập trực tiếp.

Chọn Create New để thêm mới.

Tại đây, bạn có thể cấu hình bookmark cho nhiều giao thức khác nhau như HTTPS, FTP, SSH, TELNET…. Thông thường, ta sẽ tạo sẵn các dịch vụ nội bộ, để khi người dùng đăng nhập VPN, các dịch vụ này sẽ hiển thị và chỉ cần nhấp chuột là truy cập được ngay, không cần nhập lại thông tin.

Ví dụ:

-

Với HTTPS, bạn có thể khai báo URL của các website hoặc dịch vụ nội bộ.

-

Với FTP, SMB, SFTP, bạn chỉ định đường dẫn đến thư mục chia sẻ, chẳng hạn khi trong hệ thống có thiết bị lưu trữ NAS.

RDP chính là tính năng Remote Desktop.

Tùy theo chính sách phân quyền, bạn có thể tạo nhiều portal khác nhau, mỗi portal chỉ cho phép một nhóm người dùng nhất định truy cập vào các dịch vụ tương ứng.

Ví dụ:

-

Tạo một bookmark dạng HTTPS để truy cập website nội bộ, chẳng hạn digitechjsc.net.

-

Tạo thêm một bookmark cho SSH dùng để quản lý switch core. Ở phần Host, Fortinet đã có mẫu gợi ý, bạn chỉ cần nhập theo cú pháp

user@IP:port. Với SSH thì port mặc định là 22.

Nhìn chung, Fortinet cung cấp sẵn cú pháp mẫu cho các thông tin chính, còn những tham số bổ sung thì bạn có thể điều chỉnh theo nhu cầu hoặc giữ nguyên mặc định.

Với các thư mục chia sẻ như FTP, SFTP, SMB, bạn chỉ cần nhập theo dạng IP/folder, ví dụ 10.0.0.100/ABC, rất đơn giản.

Phần FortiClient download không cần bật vì Agentless VPN chỉ hoạt động qua giao diện web; đây là tùy chọn cũ còn lại từ SSL VPN. Những mục khác có thể để mặc định, lát nữa khi kết nối vào portal mình sẽ giải thích thêm chi tiết. Nhấn OK để lưu.

Tiếp theo, truy cập vào Agentless VPN Settings:

-

Status: chọn Enable.

-

Listen on Interface: chọn cổng WAN để dùng IP đó cho VPN.

-

Listen on Port: mặc định là 443, nhưng dễ trùng với port quản trị firewall, vì vậy nên đổi sang cổng khác (từ 1 đến 65535, miễn chưa bị dùng trong mạng). Khi truy cập sẽ theo cú pháp:

https://WAN_IP:PORT. -

Certificate: có thể upload chứng chỉ SSL đã mua, hoặc dùng chứng chỉ mặc định của Fortigate.

-

Restrict Access: chọn Allow access from any host nếu cho phép kết nối từ mọi nơi. Nếu muốn giới hạn theo IP cụ thể, chọn Limit Access to specific hosts và nhập IP WAN của client (lưu ý cần IP tĩnh).

-

Client Certificate: nên để disable, chỉ bật khi có chứng chỉ SSL riêng đã import trên firewall và cài trên máy client.

-

Language: để Browser preference (ngôn ngữ lấy theo trình duyệt). Nếu chọn System thì ngôn ngữ sẽ theo cấu hình firewall.

-

Authentication/Portal Mapping: dùng để phân quyền người dùng và nhóm truy cập vào portal tương ứng. Mặc định, tất cả user/group khác sẽ được map vào portal nếu có policy cho phép.

Nếu bạn muốn chỉ những VPN Users được chỉ định mới truy cập được Agentless VPN, thì nên tạo mới thay vì dùng mục All Other Users/Groups. Với trường hợp đó, ta có thể tạo một portal trống không chứa dịch vụ nào.

Thao tác:

-

Chọn Create New.

-

Ở Users Group, chọn nhóm Agentless-VPN-Users đã tạo trước đó.

-

Ở Portal, chọn web-access (vì ta vừa chỉnh sửa portal này).

Bạn hoàn toàn có thể tạo thêm nhiều User Groups và Portals khác nhau để áp dụng chính sách phù hợp cho từng nhóm người dùng. Sau khi xong, nhấn Apply.

Cấu hình Firewall Policy

Bước cuối cùng là thiết lập policy để cho phép VPN Client truy cập dịch vụ nội bộ trong LAN:

-

Vào menu Policy & Objects → Firewall Policy.

-

Chọn Create New.

-

Đặt tên, ví dụ: Agentless VPN to LAN.

-

Schedule: chọn always để cho phép kết nối 24/7. Nếu muốn giới hạn theo giờ hành chính, hãy tạo thêm schedule riêng (ví dụ Thứ 2–6, từ 8h đến 17h).

-

Action: chọn Accept.

-

Type: chọn Standard.

-

Incoming Interface: chọn interface của Agentless VPN.

-

Outgoing Interface: chọn cổng LAN mà VPN Client sẽ truy cập.

-

Source: chọn ALL (vì client sẽ truy cập từ Internet).

-

User Group: chọn nhóm Agentless-VPN-Users.

Destination sẽ là các dải mạng LAN nội bộ nằm trên Outgoing Interface mà bạn đã chọn. Nếu muốn VPN user truy cập toàn bộ LAN, bạn có thể chọn ALL hoặc khai báo theo network. Ngược lại, nếu chỉ cho phép truy cập một số máy cụ thể thì hãy tạo các địa chỉ (address) tương ứng.

Phần Service có thể chọn ALL để mở toàn bộ dịch vụ, hoặc giới hạn chỉ một số dịch vụ cần thiết.

NAT có thể bật hoặc tắt, tùy nhu cầu giám sát traffic. Thông thường nên để disable để dễ theo dõi IP gốc.

Các tùy chọn bảo mật khác có thể kích hoạt tùy theo yêu cầu hệ thống. Sau đó nhấn OK để lưu policy.

Trong trường hợp có nhiều cổng LAN, bạn cần tạo thêm policy riêng cho từng cổng. Ngoài ra, bạn cũng có thể tách chính sách theo nhóm người dùng. Ví dụ:

-

Nhóm Kỹ thuật được truy cập dải IP ABC.

-

Nhóm Kinh doanh chỉ được phép truy cập dải IP DEF.

Cách làm rất đơn giản: gán User/Group cho từng nhóm, sau đó chọn Destination là dải IP tương ứng.

Test kết nối

Sau khi hoàn tất cấu hình, để truy cập Agentless VPN bạn chỉ cần mở trình duyệt và nhập địa chỉ https://WAN_IP:Port đã khai báo (thông tin này có thể copy trực tiếp trong phần Agentless Settings).

Đăng nhập bằng tài khoản VPN đã tạo, bạn sẽ thấy giao diện chính của Agentless VPN:

-

Thanh công cụ phía trên: cho phép chọn loại dịch vụ muốn kết nối, chỉ cần chọn và bấm Launch Now là sử dụng được.

-

Danh sách Bookmark bên dưới: hiển thị các dịch vụ đã tạo sẵn. Người dùng chỉ cần nhấn vào là truy cập ngay mà không cần nhập lại thông tin. Thông thường, ta sẽ khai báo toàn bộ dịch vụ nội bộ trong LAN để VPN client thao tác nhanh chóng.

-

Ngoài ra, mỗi client cũng có thể tự thêm bookmark riêng, với cách nhập thông tin tương tự trên firewall.

Một số tùy chọn trong Portal có thể chỉnh sửa thêm:

-

Portal Message: dòng thông báo hiển thị phía trên giao diện, bạn có thể nhập nội dung tùy ý.

-

Theme: giao diện mặc định khi truy cập, client có thể tự thay đổi theo sở thích.

-

Default Protocol: xác định giao thức hiển thị mặc định trên thanh quick connection. Ví dụ, nếu thường xuyên quản trị thiết bị thì có thể chọn mặc định là SSH để truy cập nhanh vào switch hoặc router.

-

Show Session Information: hiển thị thông tin về băng thông tải xuống, tải lên và thời gian phiên VPN ngay phía trên giao diện.

-

Show Connection Launcher: bật thanh quick connection. Nếu tắt, người dùng chỉ có thể truy cập qua các bookmark đã cấu hình sẵn.

-

User Bookmarks: cho phép client tự tạo bookmark riêng. Nếu tắt, họ chỉ dùng được các bookmark do quản trị viên tạo trước.

Ví dụ: nếu bạn muốn người dùng chỉ truy cập vào các dịch vụ được định sẵn, hãy tắt Connection Launcher và User Bookmarks, sau đó bật Predefined Bookmarks.

Các tùy chọn khác không quá quan trọng. Điều mấu chốt là bạn cần khai báo chính xác đường dẫn dịch vụ để người dùng có thể kết nối đúng.

Kết luận

Nhờ Agentless VPN trên Fortigate, doanh nghiệp có thể mang đến cho nhân viên khả năng kết nối an toàn từ mọi địa điểm mà không cần cài đặt phần mềm hỗ trợ. Người dùng chỉ cần mở trình duyệt web là có thể đăng nhập và truy cập trực tiếp vào ứng dụng hay dữ liệu nội bộ được phân quyền.

Giải pháp này không chỉ tối ưu chi phí quản trị mà còn rút ngắn quá trình triển khai, đồng thời duy trì mức độ bảo mật cao. Đây chính là lựa chọn hoàn hảo cho doanh nghiệp mong muốn mang đến trải nghiệm truy cập đơn giản – linh hoạt – an toàn tuyệt đối.

Hãy liên hệ ngay với chúng tôi để được tư vấn chi tiết và trải nghiệm thực tế Fortigate Agentless VPN, giúp doanh nghiệp của bạn bứt phá mạnh mẽ trong thời đại làm việc từ xa!